|

Pirater Email

Les étapes du piratage d'un e-mail

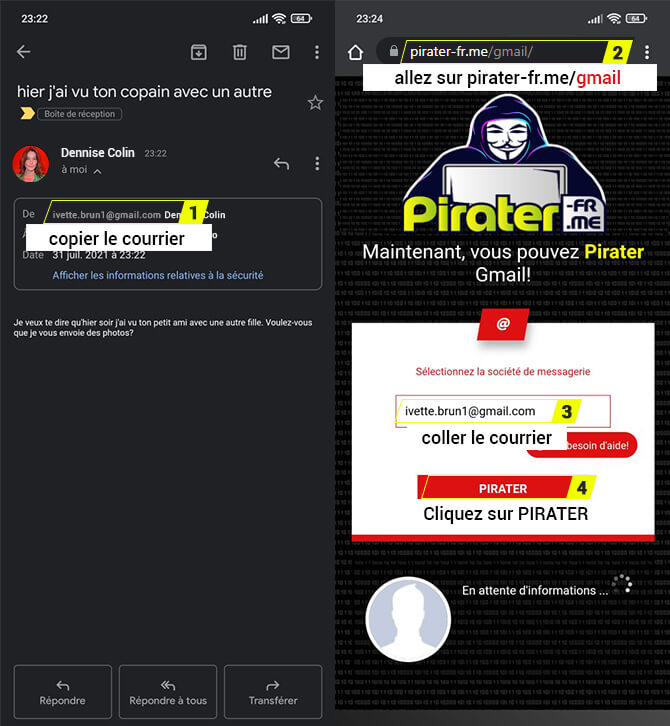

📱 Étapes pour pirater Email à partir d'un téléphone

- 1️⃣Connectez-vous et copiez l'adresse électronique de la personne que vous souhaitez pirater.

- 2️⃣Allez sur https://pirater-fr.me/email/

- 3️⃣Collez l'adresse électronique dans le champ principal

- 4️⃣Enfin, cliquez sur "Pirater"

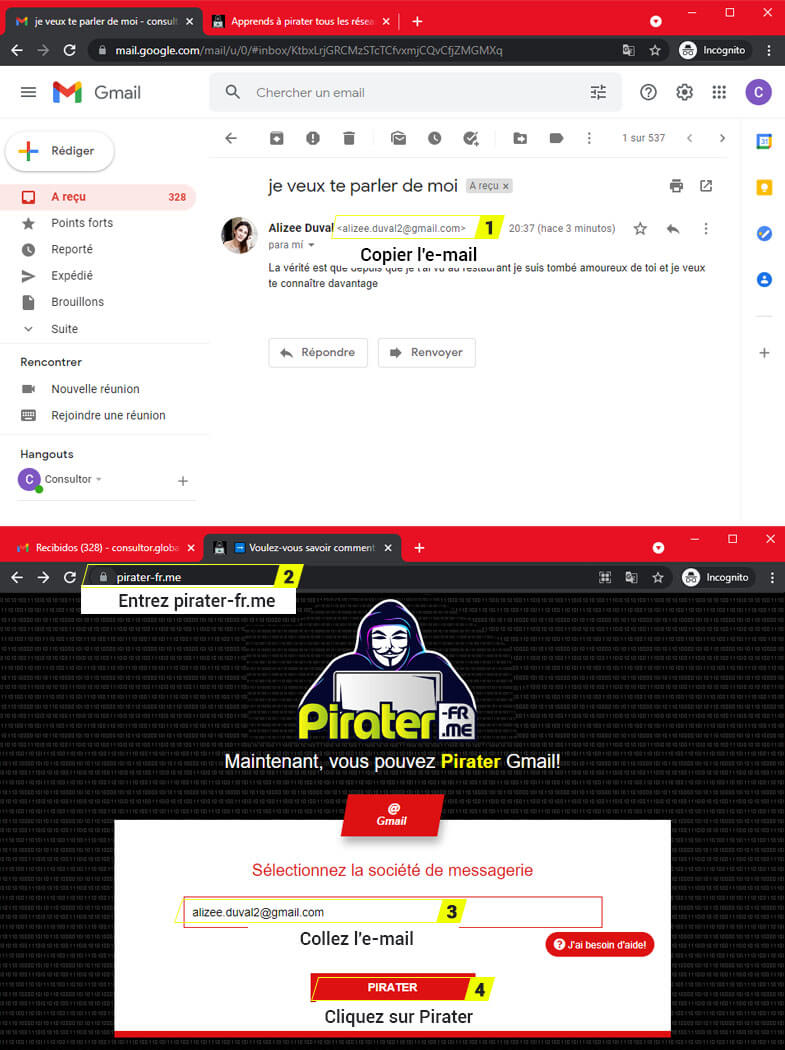

Comment pirater Email à partir d'un ordinateur💻 Étapes pour pirater Email à partir d'un ordinateur

- 1️⃣Connectez-vous à Hotmail et copiez l'adresse électronique de la personne que vous souhaitez pirater.

- 2️⃣Allez sur https://pirater-fr.me/email/

- 3️⃣Collez l'adresse électronique dans le champ principal

- 4️⃣Enfin, cliquez sur "Pirater"

Apprenez à pirater un email rapidement et gratuitement avec les techniques suivantes que nous recommandons dans cet article.

Pirater des adresse Email avec Pirater-fr.me

Les sites web de piratage d’emails deviennent chaque jour plus populaires, grâce à leur efficacité Pirater-fr.me vous permet de pirater un compte de messagerie en quelques minutes, en suivant des étapes simples et vous ne serez pas exposé en le faisant.

Avec ce système, vous pouvez pirater n'importe quel email en quelques minutes, sans avoir à télécharger de programme ni à payer quoi que ce soit. De même, vous n’avez pas besoin d’avoir une expérience ou des connaissances en informatique pour utiliser ce site internet.

![pirater un mail facilement]()

En quelques minutes, vous pourrez télécharger les informations d'identification pour accéder au profil. L’avantage d’utiliser ce système est que vous pouvez pirater un email depuis n’importe quel appareil, vous n’avez besoin que d’un accès à Internet.

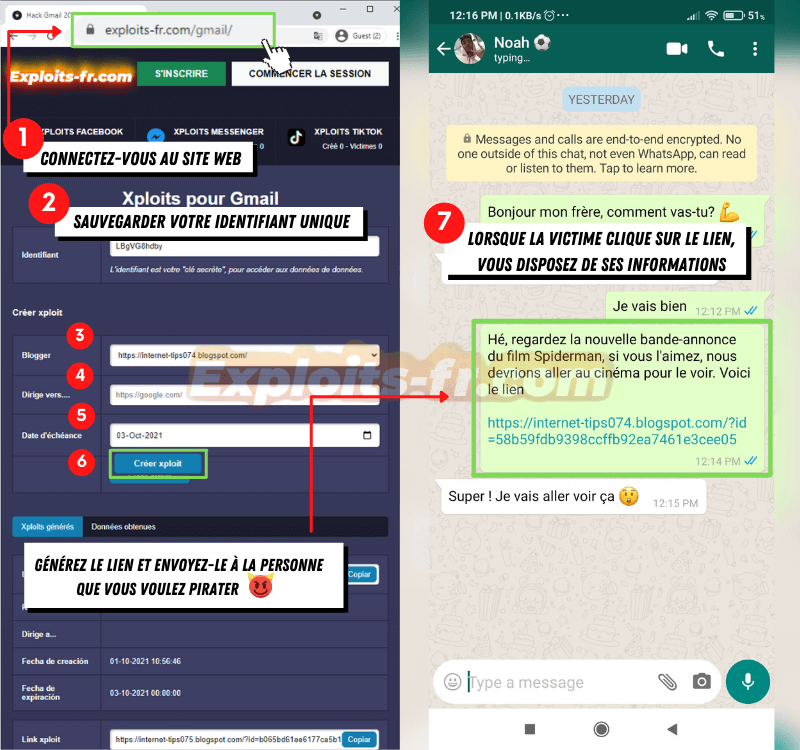

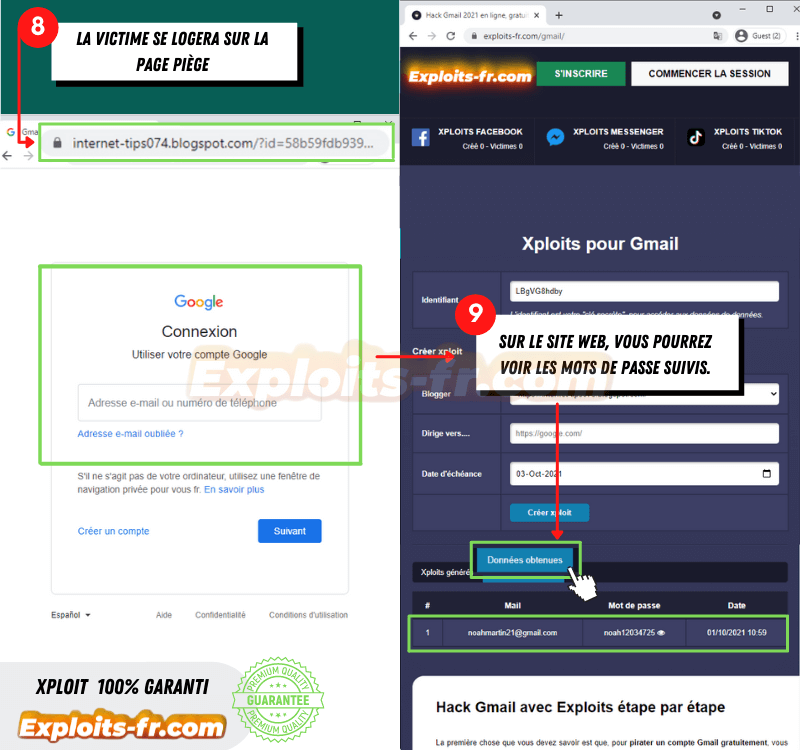

Pirater un adresse Email avec SCAM

Une deuxième stratégie pour pirater un email est le Phishing. Cette technique consiste à inciter les utilisateurs à saisir leurs identifiants d'accès sur une fausse page web qui imite l'apparence de presque n'importe quel portail légitime.

Avec cette méthode, il est beaucoup plus facile et plus convaincant d'obtenir les données ou les informations d'identification des comptes de messagerie souhaités. Le phishing consiste à pirater des boites email et s'effectue généralement via des emails simulant l'envoi par la plateforme elle-même.

Une façon d’utiliser le phishing consiste à utiliser SCAM, il s’agit d’une forme d’arnaque par courrier électronique. Il cherche à inciter les destinataires à leur envoyer de l’argent ou des informations personnelles.

Le but d'une arnaque est d'accéder aux comptes en ligne des victimes, d'usurper leur identité, de leur extorquer de l'argent ou simplement de conserver leur argent. Si vous souhaitez créer une arnaque, vous pouvez utiliser exploits-fr.com

![pirater un compte gmail gratuitement]()

- Rendez-vous sur le site https://exploits-fr.com/

- Enregistrez l'identifiant, ce sera votre clé d'accès aux résultats obtenus

- Choisissez le lien de votre choix dans la section Blogger

- Indiquez la page vers laquelle l'utilisateur sera redirigé lorsqu'il cliquera sur le lien

- Sélectionnez la date d'expiration

- Appuyez sur l'option de création et attendez quelques minutes pour que le lien soit généré

- Envoyer le lien accompagné d'un message qui suscite la confiance

- Attendez que la victime se connecte au site web

- Une fois que la victime aura saisi ses informations d'identification, vous pourrez les voir.

![pirater gmail avec xploits]()

Méthodes en 2026 pour Pirater un Email

Dans cet article, nous analyserons quelles sont les méthodes les meilleures et les plus efficaces pour pirater un email rapidement et facilement. Même si c’était pratiquement impossible auparavant, vous découvrirez qu’il n’est pas nécessaire d’être un expert en informatique pour y parvenir. Après avoir lu nos suggestions, orientations et conseils sur cette page.

Nous vous invitons à continuer pour des détails plus précis.

Pirater des emails avec les mots de passe du navigateur enregistrés

Accéder aux mots de passe d'un boite email via le gestionnaire de mots de passe de Google est une méthode qui permet d'obtenir le mot de passe sans avoir à le modifier ni à alerter l'utilisateur. Cette approche fait 13|1 partie des fonctionnalités de Chrome et Firefox qui vous permettent de stocker les mots de passe des sites Web visités, puis d'y accéder via le menu des paramètres du navigateur.

Pour effectuer cette action dans Chrome et accéder aux mots de passe de messagerie, vous devez suivre ce lien: Gestionnaire de mots de passe

![comment pirater email]()

Pirater un email avec Keylogger

Les keyloggers sont des logiciels qui enregistrent les touches du clavier et l'activité de la victime à distance. Généralement, ces tiers ne connaissent pas l’existence de ce programme sur leurs appareils, c’est pourquoi il est si attractif et efficace.

Un keylogger peut être un bon outil pour voler des données personnelles, des mots de passe ou des informations sur un email. Une page digne de confiance c’est https://keyloggerethique.blogspot.com/

Pour utiliser le keylogger, il vous suffit d'installer le logiciel sur l'appareil de la personne que vous souhaitez espionner. Que ce soit via une page web malveillante, une application contaminée ou un accès direct à l’ordinateur.

Ensuite, vous devez attendre que la personne se connecte à son email et obtienne les informations d'identification qu'elle saisit.

![comment pirater email]()

Pirater le courrier électronique avec l'activité Google

Une façon d'essayer de pirater le courrier électronique consiste à utiliser les informations que Google stocke sur l'activité Internet d'une personne. Ces informations incluent les sites Web que vous visitez, les recherches que vous effectuez, les appareils que vous utilisez, les mots de passe que vous enregistrez et les données personnelles que vous partagez.

Certains pirates peuvent utiliser ces informations pour tenter de voler ou deviner le mot de passe de la boite mail de la personne, ou pour lui envoyer des emails ou des messages trompeurs lui demandant de se connecter à la messagerie électronique à partir d'un faux lien.

Comment ça marche?

Afin de pirater l'activité d’un email de Google (les gmails), vous devez avoir accès aux appareils de la victime. Cet appareil doit être lié à votre compte Google, afin qu'il ait un enregistrement des sites Web visités et puisse voler vos informations d'identification.

Si la victime remplit ces conditions, vous pouvez saisir le lien suivant Mon activité et voir toute l'activité, les contrôles et les détails des sites que vous avez visités.

Pirater le courrier électronique à partir de l'historique du navigateur

Pour accéder à votre historique de navigation, vous devez suivre les procédures spécifiques à votre navigateur actuel. L'historique de navigation enregistre les pages web qu'une personne a visitées au cours d'une période donnée. Vous pouvez consulter votre historique pour revenir aux pages précédemment visitées, supprimer les données de navigation ou effectuer des recherches en ligne.

Si la victime s'est récemment connectée à son compte email, vous pouvez rechercher l'historique de son navigateur et avoir accès aux mots de passe qu'elle utilise, vous pouvez consulter ses emails ou ses réseaux sociaux.

![comment pirater email]()

Pirater Gmail avec l’option Localiser mon appareil

Une façon d'espionner et d'essayer de pirater le courrier électronique consiste à utiliser les informations Google sur l'emplacement de votre mobile. Ils peuvent utiliser ces informations pour tenter de voler ou deviner le mot de passe de messagerie de la personne, ou pour lui envoyer des emails ou des messages trompeurs lui demandant de se connecter à la messagerie à partir d'un faux lien.

Pour pouvoir pirater le courrier électronique à partir d'un appareil mobile, vous devez remplir les conditions suivantes :

- Vous devez accéder au compte Google de la personne, soit en connaissant ses informations d'identification, en les devinant, soit en utilisant des méthodes de phishing ou de keylogging.

- Accéder à la fonction Trouver votre téléphone et sélectionnez l'appareil de la personne. À partir de là, vous pouvez visualiser l'emplacement de l'appareil, une fois localisé, vous disposez des options suivantes : le bloquer, supprimer son contenu ou consulter ses derniers enregistrements.

- Ces options peuvent être utilisées à des fins de chantage ou d'usurpation d'identité. Par exemple, verrouiller l'appareil et exiger une rançon pour le déverrouiller, ou allumer le son et contacter la personne, se faire passer pour un technicien qui a besoin de votre mot de passe de messagerie pour résoudre un problème.

De cette façon, en espionnant ces informations, vous pouvez obtenir des indices sur le mot de passe de messagerie de la personne ou usurper son identité. Par exemple, vous pouvez voir si la personne a visité des sites liés à son mot de passe, ou si elle a assisté à des événements ou à des situations que vous pouvez utiliser pour parler à ses contacts de messagerie et lui demander des informations personnelles.

Espionnez votre partenaire avec la chronologie Google

En période d'incertitude dans une relation, il est naturel qu'une des parties veuille en savoir plus sur les lieux visités par son partenaire, ses déplacements et le calendrier détaillé de ses activités quotidiennes. Pour y parvenir, il est indispensable d'avoir l'application Google Timeline installée sur nos appareils mobiles ou électroniques.

![comment pirater email]()

Cette application garde une trace de l'emplacement de votre partenaire ou de toute autre personne possédant un téléphone sur lequel l'application Google Maps est installée. Cela vous donnera la possibilité d’accéder à ces informations à la fois depuis votre appareil mobile et votre ordinateur.

L'installation et l'utilisation de cet outil sont assez simples. Il vous suffit de suivre ces étapes :

1️⃣ - Lancez l'application Google Maps sur votre appareil Android.

2️⃣ - Pour accéder à votre profil, appuyez simplement sur l'icône de votre compte ou sur votre photo de profil.

3️⃣ - Sélectionnez "Chronologie de Google” dans la liste des options disponibles.

Grâce à ces étapes, vous pouvez être conscient des mouvements de votre partenaire et avoir une vue détaillée de sa routine quotidienne. »

Pirater un email à partir du journal de navigation Wifi

Pirater le courrier électronique à partir du journal de navigation Wifi s'agit d'une manière d'essayer d'accéder au compte d'une autre personne en utilisant les informations enregistrées sur le routeur Wi-Fi lors de la navigation sur Internet.

Cette technique repose sur l'idée que le routeur WiFi conserve une trace de toutes les pages Web visitées depuis les appareils qui y sont connectés, y compris les pages de courrier électronique.

De cette façon, si vous avez accès au panneau d'administration du routeur de la victime, vous pourrez voir son historique et tenter de pirater le courrier électronique.

🔒De quel lien s'agit-il ?

Le lien commun ou l'adresse IP pour accéder au panneau de commande du routeur est généralement 192.168.1.1. Bien que cela puisse varier selon le modèle ou le fournisseur Internet. Les autres adresses possibles sont 10.0.0.1 ou 192.168.0.1.

Pour connaître l'adresse IP de votre routeur, vous pouvez procéder comme suit:

Si vous avez Windows, ouvrez la console de commande et tapez « ipconfig ». Vous verrez l'adresse IP de votre routeur à côté de Passerelle par défaut.

Si vous avez Mac, ouvrez le terminal et tapez «netstat -nr | grep default». Vous verrez l'adresse IP de votre routeur à côté de celle par défaut.

La plupart des routeurs conservent un journal des appareils qui se connectent à leur réseau, soit par câble, soit par Wifi. Ce journal peut être utile pour vérifier le fonctionnement et la sécurité du réseau, ainsi que pour identifier d'éventuels intrus ou problèmes de connexion.

Le routeur enregistre la date et l'heure de ce qui se passe sur le réseau, par exemple lorsque des appareils sont connectés ou déconnectés, en cas d'accès non autorisé, en cas de pannes ou lorsque le système est mis à jour.

Ces journaux sont importants pour l'administrateur réseau car ils l'aident à surveiller les performances et la sécurité du réseau et à détecter d'éventuelles erreurs ou irrégularités.

Pirater un Email avec FORM-GRABBING

Pirater le courrier électronique avec FORM-GRABBING est une autre technique 100% efficace pour obtenir des données et un accès complet à un boite email. Il est indispensable de connaître certains fondamentaux de base en programmation ou en informatique pour utiliser correctement cet outil.

FORM-GRABBING consiste en un formulaire qui collecte des informations, des données, des utilisateurs, des mots de passe et plus encore à partir de n'importe quel compte ou personne. Ces données sont interceptées par un virus ou un malware que le tiers ouvre innocemment sur son appareil.

Cette méthode peut être indétectable par la victime et ses appareils. Il est conçu pour affecter n’importe quelle plateforme Web, pas seulement les boites email. De plus, il peut vous donner accès aux informations les plus sensibles des boites email, telles que les photos, la boîte de réception, la boîte d'envoi, les informations importantes, les paramètres, la localisation GPS et bien plus encore.

![comment pirater email]()

Pirater le courrier électronique avec des malwares et des virus

Les virus et les malwares sont des méthodes très courantes pour infiltrer les appareils et pirater un email. Le point négatif de ces méthodes est qu’elles ne sont pas seulement utilisées pour pirater, mais aussi pour désactiver un ordinateur ou le rendre inutilisable à vie.

😮 Dans cette section, nous abordons les types d'attaques les plus courants :

- Malware: C’est un logiciel malveillant conçu pour endommager ou infiltrer un système informatique sans le consentement de l'utilisateur.

- Virus: Il s'agit d'un type de logiciel malveillant qui propage et infecte des fichiers ou des programmes dans un système informatique, se reproduisant et causant des dommages ou des altérations dans son fonctionnement.

- Spyware: C’est un type de logiciel malveillant qui s'installe sur un système à l'insu de l'utilisateur et collecte des informations personnelles, telles que des mots de passe, des coordonnées bancaires ou des habitudes de navigation, pour les envoyer à des tiers sans consentement.

- Adware: C’est un logiciel qui affiche des publicités indésirables sur un système informatique, généralement sous forme de pop-ups ou de bannières, dans le but de générer des revenus pour le créateur du programme.

- Trojans: sont un type de malware qui se déguise en programmes légitimes, mais contient en réalité du code malveillant. Ces programmes incitent les utilisateurs à les installer et leur permettent d'accéder au système et de le contrôler à distance, à l'insu de l'utilisateur.

- Spoofing: C’est une technique dans laquelle un attaquant falsifie l'identité ou l'adresse source dans un message, un paquet de données ou une communication, afin de faire croire aux destinataires que l'information provient d'une source légitime.

- Hijacking: Il fait référence à l’action de prendre le contrôle d’un système ou d’une ressource de manière non autorisée

Conseils pour sécuriser mon courrier électronique

La sécurité de votre messagerie est essentielle pour protéger vos informations personnelles et éviter les menaces telles que l'usurpation d'identité ou le phishing. Voici quelques conseils pour sécuriser votre courrier électronique :

- ⭐ Évitez les mots de passe faibles: Utilisez un mot de passe unique et fort pour votre courrier électronique. Évitez les mots de passe faciles à deviner et modifiez-les périodiquement.

- ⭐ Ne partagez pas votre mot de passe: Ne partagez jamais votre mot de passe et ne répondez jamais aux emails demandant vos informations personnelles, car il pourrait s'agir de tentatives de phishing.

- ⭐ Vérification en deux étapes: Activez l'authentification à deux facteurs, qui ajoute un niveau de sécurité supplémentaire en envoyant un code sur votre téléphone mobile ou un autre email chaque fois que vous vous connectez à partir d'un nouvel appareil.

- ⭐ Surveiller l'activité: Passez en revue l'activité récente de votre compte et contrôlez les appareils, emplacements et applications qui y ont accès. Déconnectez-vous des appareils non reconnus et révoquez l'accès aux applications suspectes. Configurez également les options de récupération.

- ⭐ Cryptage des emails: Lorsque vous devez envoyer des informations sensibles, telles que des mots de passe ou des informations bancaires, utilisez des outils de cryptage tels que PGP ou S/MIME pour protéger le contenu.

- ⭐ Soyez prudent avec les emails: Soyez prudent lorsque vous ouvrez des emails, surtout s'ils contiennent des pièces jointes ou des liens. Évitez d'ouvrir des messages provenant d'expéditeurs inconnus ou suspects. Utilisez un antivirus ou un scanner de logiciels malveillants avant d'ouvrir des fichiers.

- ⭐ Copie aveugle (Cci): Utilisez l'option de copie aveugle (BCC) pour protéger la confidentialité des destinataires.

- ⭐ Réexpédition du courrier: Soyez prudent lorsque vous transférez des emails pour éviter de partager des informations supplémentaires indésirables, telles que des historiques de conversations ou des adresses d'autres destinataires. Vérifiez et modifiez le contenu avant de le transférer.

En suivant ces conseils, vous pouvez renforcer la sécurité de votre messagerie et protéger vos données personnelles contre les cybermenaces.