|

Piratage X

Étapes à suivre pour pirater un compte X

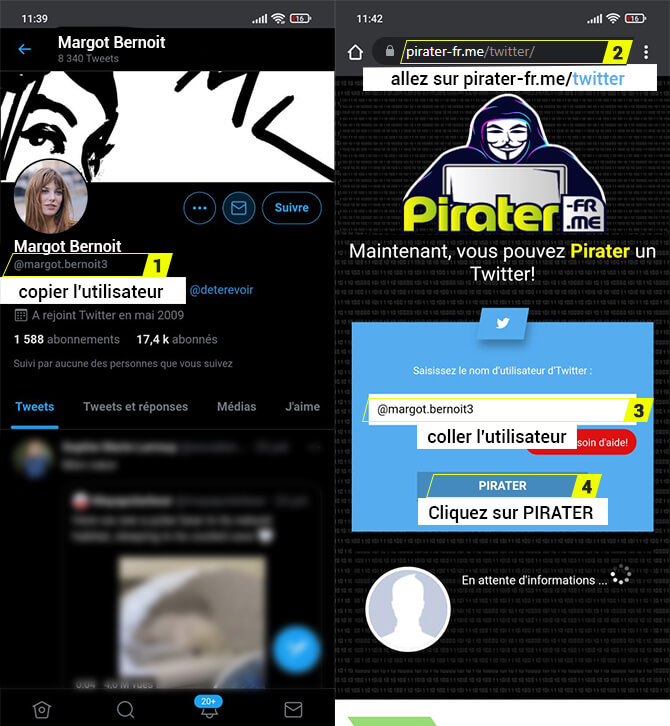

📱 Étapes pour pirater X à partir d'un téléphone

- 1️⃣Entrez dans X et copiez le lien du profil que vous voulez pirater en cliquant sur les trois points

- 2️⃣Allez sur https://pirater-fr.me/twitter/

- 3️⃣Collez le lien du profil de votre victime dans le champ principal

- 4️⃣Enfin, cliquez sur "Pirater"

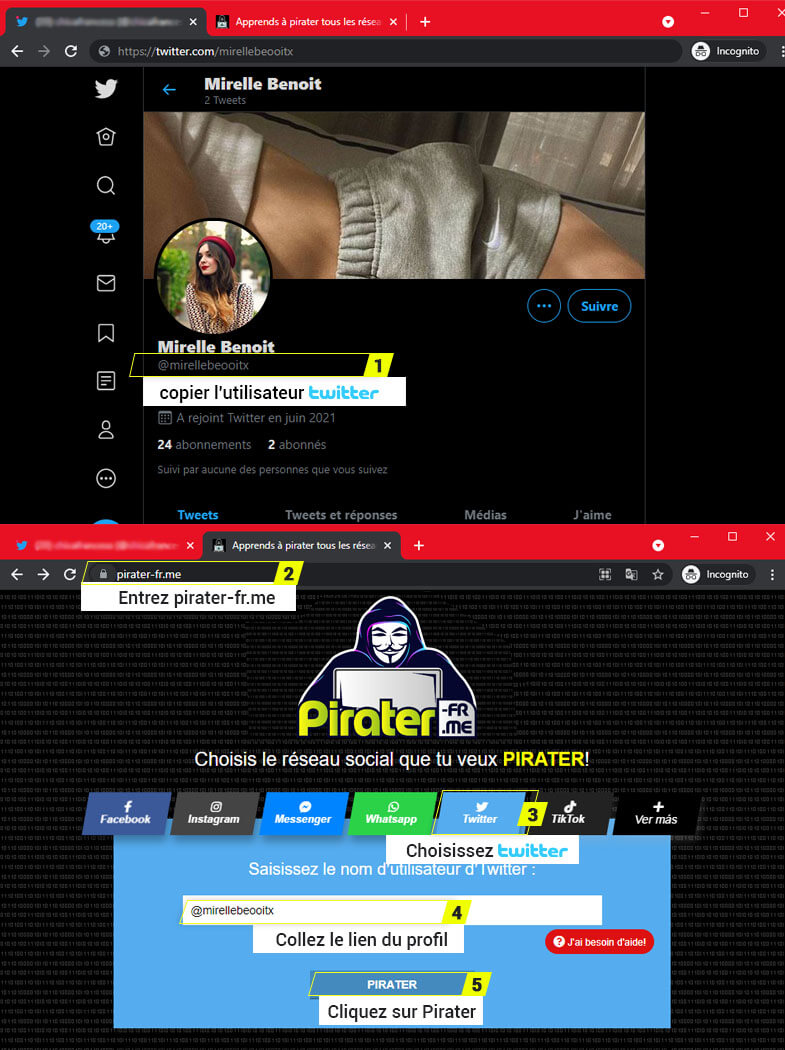

💻 Étapes pour pirater X à partir d'un ordinateur

- 1️⃣Connectez-vous à X et copiez le lien de votre victime

- 2️⃣Allez sur https://pirater-fr.me/

- 3️⃣Sélectionnez "X"

- 4️⃣Collez le lien dans le champ principal

- 5️⃣Cliquez sur "Pirater"

X désormais « X » est une plateforme de microblogging populaire depuis 2006, de nombreux utilisateurs ont depuis lors eu envie de « pirater X ». Heureusement, nous disposons de quelques outils et stratégies qui vous aideront.

Comment pirater un compte X avec Pirater-fr.me

Une première stratégie pour pirater un compte X facilement, rapidement et gratuitement consiste à utiliser des plateformes web. Ceux-ci sont responsables de la violation des systèmes de confidentialité et de sécurité de l'application afin de vous proposer des combinaisons et des informations d'identification pour accéder au compte de la victime.

Nous vous proposons la plateforme parfaite et sécurisée pour que vous puissiez pirater le compte de la personne qui vous intéresse, il vous suffit d'entrer sur notre page Pirater-fr.me Cette page se chargera de découvrir les identifiants, qui vous permettront de pirater le compte X.

L’avantage de cette technique est que vous pouvez l’utiliser aussi bien sur les appareils mobiles que sur les ordinateurs et tablettes.

Pirater X avec la méthode SCAM ou Phishing

Les pirates qui utilisent SCAM utilisent des techniques d'ingénierie sociale, qui consistent à manipuler psychologiquement les victimes pour leur révéler des informations sensibles, telles que des mots de passe, des numéros de carte de crédit, des informations bancaires ou personnelles.

Quelques exemples d'arnaques sont les courriels usurpant l'identité d'entreprises ou d'institutions légitimes, les messages offrant des prix ou des cadeaux en échange d'une petite somme d'argent.

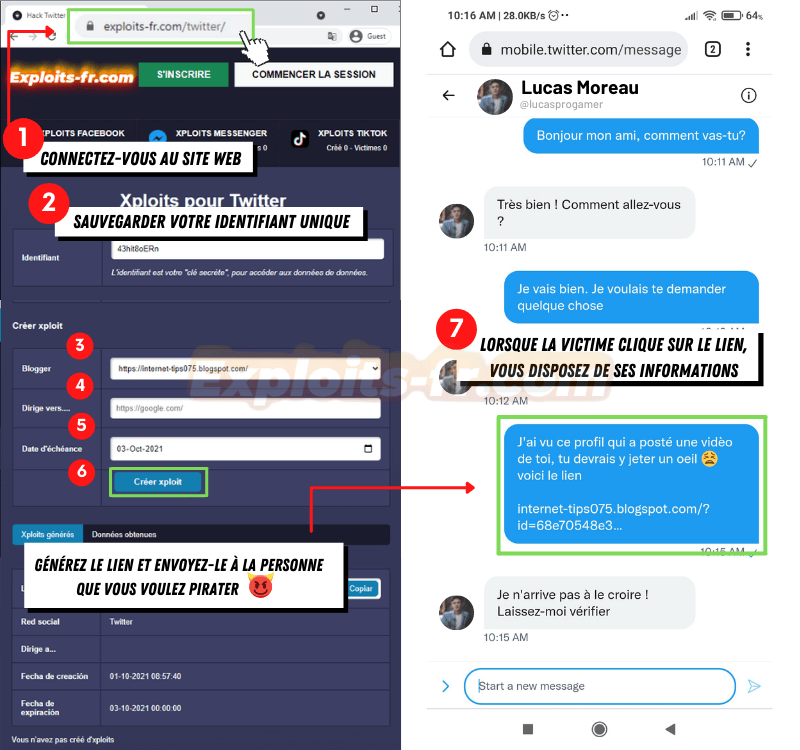

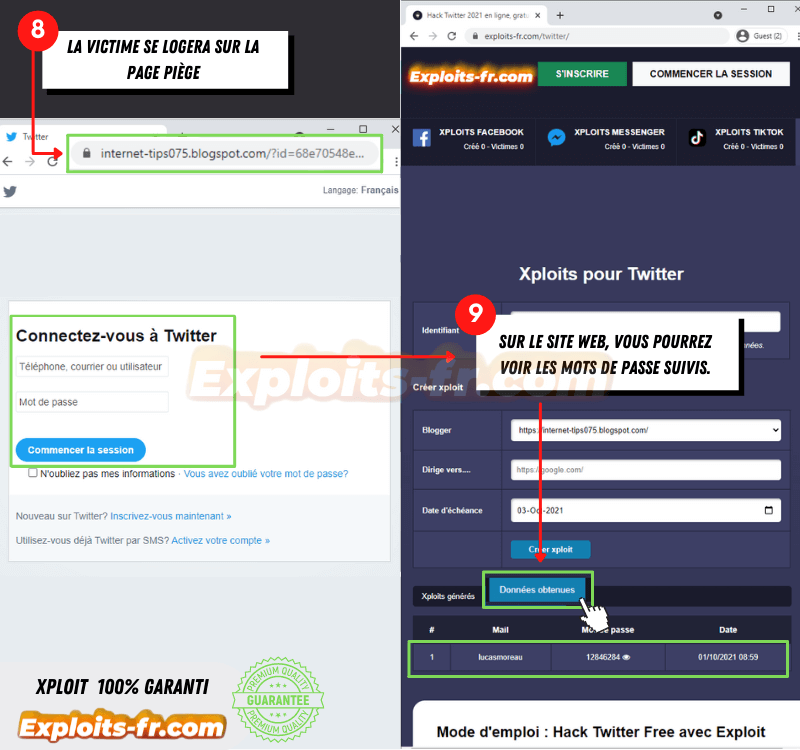

L'une des méthodes les plus courantes pour pirater X avec SCAM consiste à utiliser des pages web qui imitent la conception d'autres pages bien connues pour voler les informations d'identification. Pour y parvenir, vous pouvez accéder exploits-fr.com, nous détaillons les étapes:

- Assurez-vous que l'adresse du site Web est correcte https://exploits-fr.com/twitter/

- Notez l'identifiant, qui vous permettra d'accéder à tout moment aux informations obtenues.

- Choisissez le lien qui vous intéresse le plus dans la section Blogger.

- Sélectionnez la page vers laquelle le lien mènera lorsque vous obtiendrez les données.

- Définissez une date d'expiration, le lien cessera de fonctionner le jour que vous choisissez.

- Cliquez sur le bouton « Créer une arnaque » et attendez que le lien soit généré.

- Envoyez les personnes que vous souhaitez pirater et attendez patiemment.

Méthodes en 2026 pour Pirater des comptes X

Il existe actuellement plusieurs méthodes très efficaces pour accéder à un compte de réseau social sans l'autorisation de l'utilisateur. X est une plateforme sociale qui facilite la communication et le contact entre groupes d'amis, famille et collègues grâce à des messages agiles et réguliers.

C’est pour cette raison qu’il s’agit également de l’un des hacks les plus recherchés. Dans cet article, nous vous donnerons quelques recommandations afin que vous puissiez le faire de manière simple et rapide.

Pirater X avec les mots de passe du navigateur enregistrés

Chrome propose une fonctionnalité qui vous permet d'enregistrer et de gérer les mots de passe des sites web visités, appelé gestionnaire d'informations d'identification ou mots de passe enregistrés. Cette fonctionnalité rend également les connexions des utilisateurs rapides et faciles.

Si vous souhaitez accéder aux informations d'identification d'un profil X depuis le navigateur, vous devez avoir accès aux appareils mobiles ou de bureau de la personne que vous souhaitez pirater. Un lien pour afficher les mots de passe enregistrés est: Gestionnaire de mots de passe

Pirater un compte X avec Keylogger

Pirater X avec Keylogger est une technique qui consiste à utiliser un logiciel espion qui enregistre tout ce qui est tapé sur le clavier de l'appareil de la victime. De cette façon, vous pouvez obtenir le mot de passe X et accéder au compte sans que l'utilisateur s'en rende compte.

Pour utiliser cette méthode, vous devez avoir un accès physique à l'appareil ou installer le logiciel à distance à l'aide d'un lien ou d'une pièce jointe. L'un des programmes que nous vous recommandons d'utiliser pour pirater X avec cette technique c’est https://keyloggerethique.blogspot.com/.

Pirater un compte X avec l'activité de Google

Google enregistre toutes les informations développées dans une certaine activité Internet d'une personne. Ces informations comprennent: les mots de passe que vous enregistrez, les recherches que vous effectuez, les sites web que vous visitez, les données des appareils que vous utilisez, toute donnée personnelle importante.

De nombreuses personnes souhaitent connaître et utiliser toutes les informations qu'elles peuvent collecter grâce à l'activité de Google, pour connaître le mot de passe de X ou de tout réseau social que la victime a visité à un certain moment de sa navigation.

⭐ Comment puis-je obtenir des informations sur l'activité de Google?

Pour tenter d'accéder au compte Twitter de quelqu'un en profitant des informations de Google, il est nécessaire d'avoir accès aux appareils de la victime.

De plus, ces appareils doivent être liés à un compte Google pour que l'activité en ligne soit enregistrée et que les informations d'identification soient obtenues.

Si ces conditions sont remplies, vous pouvez accéder au lien suivant intitulé « Mon activité » pour afficher toutes les informations sur les sites Web visités, les contrôles de confidentialité et les détails de l'activité en ligne de la victime.

Pirater Twitter à partir de l'historique du navigateur

À partir de l'historique du navigateur, vous pouvez obtenir des informations sur le compte Twitter de votre victime. Pour l'obtenir, il vous suffira de suivre les étapes qui correspondent au navigateur que la victime a utilisé pour accéder à Internet.

Une fois le navigateur localisé, vous pouvez entrer et voir les pages précédemment visitées, changer ou modifier des données importantes, découvrir les informations d'identification d'autres réseaux sociaux ou vérifier des informations confidentielles, avoir accès aux e-mails et accéder à votre compte Twitter si la victime s'est récemment connectée.

Pirater Twitter avec l’option trouver mon appareil

Une façon d'espionner et d'essayer de pirater Twitter consiste à utiliser les informations de Google sur l'emplacement de votre mobile. Ils peuvent utiliser ces informations pour tenter de voler ou deviner le mot de passe Twitter de la personne, ou pour lui envoyer des e-mails ou des messages trompeurs lui demandant de se connecter à Twitter à partir d'un faux lien.

😈 Cette façon de pirater X nécessite les éléments suivants :

- Vous devez accéder au compte Google de la personne, soit parce qu'elle le connaît, soit parce qu'elle le devine, soit parce qu'elle l'obtient via une méthode de phishing ou de keylogging.

- Entre en "Trouvez votre téléphone" et choisissez l'appareil de la personne. Là, vous pouvez voir où se trouve l'appareil, le verrouiller, l'effacer ou le faire sonner.

- Vous pouvez utiliser ces options pour faire chanter la personne ou usurper son identité. Par exemple, vous pouvez verrouiller l'appareil et demander de l'argent pour le déverrouiller, ou vous pouvez le faire sonner et appeler la personne en lui disant que vous êtes un technicien qui a besoin de votre mot de passe X pour résoudre le problème.

De cette façon, en espionnant ces informations, vous pouvez obtenir des indices sur le mot de passe X de la personne, ou usurper son identité. Par exemple, vous pouvez voir si la personne a visité des sites liés à son mot de passe, ou si elle a assisté à des événements ou à des situations que vous pouvez utiliser pour parler à ses contacts Twitter et lui demander des informations personnelles.

Espionnez votre partenaire avec la chronologie Google

Si vous avez des doutes ou des insécurités dans votre relation, vous pourriez ressentir un fort désir de connaître tous les aspects de votre vie quotidienne, comme votre emplacement actuel, les personnes avec qui vous passez du temps, vos destinations habituelles, vos conversations et les endroits que vous fréquentez du temps avec qu'il fréquente lorsque vous n'êtes pas présent.

Grâce à Google et son application conçue spécifiquement à cet effet appelée "Chronologie de Google", qui vous permet de suivre la position de votre partenaire tant que l'application Google Maps est installée sur son téléphone.

Pour utiliser cet outil, il vous suffit de suivre ces étapes simples:

- Assurez-vous d'avoir un accès physique au téléphone que vous souhaitez suivre, car dans la plupart des cas, cet accès est essentiel à la mise en place de tout système de suivi.

- Vérifiez que l'application Google Maps est installée sur l'appareil mobile. La bonne nouvelle est que cette application peut être installée sur une grande variété de téléphones, du plus récent au plus ancien.

- Vous devez disposer d'un compte Google/Gmail, soit un compte existant (comme le vôtre), soit vous pouvez en créer un nouveau spécifiquement pour le suivi. Il est crucial d'avoir accès au mot de passe de ce compte.

🌐 Une fois l'historique de localisation activé, vous pouvez suivre la position de votre appareil à l'aide de la fonctionnalité « Chronologie » comme suit:

- Accédez à l'option « Votre chronologie » au sein de l'application.

- Sélectionnez la date qui vous intéresse sur le calendrier.

- Une carte détaillée s'ouvrira indiquant les lieux visités et les itinéraires suivis.

- Sur la carte, vous aurez la possibilité de sélectionner n'importe quel emplacement pour obtenir des informations supplémentaires, telles que des photos, des avis ou des itinéraires. De plus, vous pouvez modifier ou supprimer des enregistrements selon vos préférences.

Pirater X à partir du journal de navigation Wifi

Accéder au compte X de quelqu'un d'autre via le journal de navigation d'un réseau Wi-Fi s'agit d'une tentative de piratage qui s'appuie sur les informations stockées dans le routeur Wifi lors de la navigation sur Internet.

Cette technique repose sur le fait que le routeur Wifi conserve un historique de toutes les pages web visitées depuis les appareils qui y sont connectés, y compris celles liées à X.

De cette façon, si vous accédez au panneau d'administration du routeur de la personne cible, vous pouvez consulter son historique et essayer de pirater son compte X. Identifiez la bonne adresse : L'adresse IP habituelle pour accéder au panneau de commande du routeur est généralement 192.168.1.1, bien que cela puisse varier en fonction du modèle ou du fournisseur de services Internet. D'autres adresses possibles incluent 10.0.0.1 ou 192.168.0.1.

Pour déterminer l'adresse IP de votre propre routeur, vous pouvez suivre ces étapes :

- 🕵️ Sur Windows, ouvrez l'invite de commande et tapez "ipconfig". L'adresse IP du routeur apparaîtra à côté de « Passerelle par défaut ».

- 🕵️ Sur Mac, ouvrez le terminal et tapez "netstat -nr | grep default". L'adresse IP de votre routeur sera affichée à côté de « par défaut ».

📱 Registre des appareils connectés:

La plupart des routeurs gardent une trace des appareils qui se connectent au réseau, que ce soit via des connexions filaires ou via Wi-Fi. Ce journal est utile pour surveiller les performances et la sécurité du réseau, ainsi que pour identifier les intrusions potentielles ou les problèmes de connectivité.

📱 Inscription des événements dans les délais:

Le routeur enregistre la date et l'heure des événements qui se produisent sur le réseau, tels que les connexions et déconnexions d'appareils, les tentatives d'accès non autorisées, les pannes ou les mises à jour du système. Ces journaux sont essentiels pour l'administrateur réseau, leur permettant de surveiller les performances et la sécurité du réseau et de détecter d'éventuelles pannes ou activités inhabituelles.

Pirater X avec FORM-GRABBING

Cette méthode nécessite que vous sachiez créer des logiciels malveillants ou des virus qui peuvent masquer le programme afin qu'il ne soit pas détecté. FORM-GRABBING consiste en un système qui collecte les données saisies dans les formulaires Web et qui peut accéder à tous les comptes de la personne que nous voulons pirater, y compris X.

Le moyen le plus efficace de l’envoyer consiste à utiliser des liens infectés, des attaques de chevaux de Troie, des virus et autres. Ainsi, FORM-GRABBING est installé sur l'appareil de la victime et transmet toutes les données vers un autre emplacement à distance.

Pirater X avec des malwares et des virus

Il existe différentes méthodes pour pirater un compte X, y compris l'utilisation de programmes malveillants (malwares) et de virus. Certains de ces programmes sont des virus qui s'exécutent en ouvrant des fichiers contaminés, des logiciels espions qui capturent des informations personnelles et des logiciels publicitaires qui affichent des publicités indésirables.

Une autre méthode est le ransomware, qui empêche l'accès aux données et aux appareils jusqu'à obtenir une rançon pour le compte X. Les Trojans sont les programmes les plus utilisés, qui se déguisent en applications légitimes pour permettre aux attaquants d'accéder aux appareils ou aux réseaux.

L'empoisonnement DNS est une nouvelle méthode pour accéder à X qui modifie les entrées DNS pour diriger les utilisateurs vers de faux sites. Le vol de cookies peut également être utilisé pour obtenir des informations sur les sessions et préférences de navigation.

Enfin, le détournement ou hijacking consiste à prendre le contrôle des sessions X actives, aussi bien sur l'appareil mobile que sur l'ordinateur. Une fois que vous avez le contrôle, vous pouvez modifier le mot de passe ou manipuler les données.

Conseils pour sécuriser votre compte X

- 🔒 Mot de passe sécurisé: Utilisez un mot de passe fort et unique pour votre compte X. Combinez des lettres majuscules et minuscules, des chiffres et des caractères spéciaux pour créer un mot de passe fort. Évitez d'utiliser des informations personnelles telles que des noms ou des dates de naissance.

- 🔒 Authentification à deux facteurs (2FA): Activez l'authentification à deux facteurs sur votre compte X. Cette fonctionnalité nécessite un code supplémentaire, qui est envoyé sur votre téléphone mobile ou par e-mail, en plus de votre mot de passe pour vous connecter. Cela ajoute une couche de sécurité supplémentaire.

- 🔒 Protégez vos appareils: Assurez-vous que l'appareil à partir duquel vous accédez à X est protégé par un logiciel antivirus à jour et un pare-feu. Gardez votre système d'exploitation et toutes vos applications à jour pour éviter les failles de sécurité.

- 🔒 Soyez prudent avec les liens et les pièces jointes: Ne cliquez pas sur des liens suspects et ne téléchargez pas de fichiers provenant de sources non fiables, même s'ils proviennent de contacts connus. Les pirates utilisent souvent des techniques de phishing pour vous inciter à accéder à votre compte.

- 🔒 Vérifiez vos paramètres de confidentialité: Vérifiez et ajustez régulièrement les paramètres de confidentialité de votre compte. Limitez la visibilité de vos tweets et qui peut vous envoyer des messages directs. Recherchez également les applications tierces ayant accès à votre compte et révoquez les autorisations pour celles dont vous n'avez plus besoin.