|

Comment Pirater des Réseaux Sociaux?

APPRENEZ À PIRATER EN LIGNE

C’est l’occasion d’apprendre comment violer le réseau social ou la plateforme numérique de votre choix. Il vous faudra moins de 5 minutes pour prendre le contrôle du profil de la victime. Êtes-vous prêt à pirater comme un expert?

Est-il possible de pirater un compte Facebook? Certes, il existe des méthodes pour pirater Facebook gratuitement, rapidement et sans éveiller les soupçons. Avec des techniques telles que Xploits, Phishing ou Keylogger, vous pouvez voler les données de connexion et prendre le contrôle du profil de la victime.

Poursuivez votre lecture pour découvrir comment contourner les barrières de sécurité de Facebook, lisez les conversations privées et les publications uniquement avec vos amis. En savoir plus

Pouvez-vous imaginer accéder au compte de votre ami, membre de votre famille ou partenaire? Alors vous avez de la chance car avec quelques tactiques simples et gratuites, vous pouvez pirater Instagram en quelques minutes.

Le moyen le plus populaire de prendre le contrôle d’un compte Instagram est le phishing. Il s’agit d’inciter l’utilisateur à révéler ses informations de connexion.

Pour réussir cette mission, de faux sites Web sont générés qui imitent le login de la plateforme, dans le but de gagner la confiance de la victime. Découvrez dans ce guide d'autres stratégies pour compromettre un compte Instagram. En savoir plus

Vous aimeriez connaître la face cachée des créateurs de contenu, de vos amis ou de votre famille. À l'aide d'outils tels que SCAM ou Keyloggers, vous pouvez découvrir les secrets des utilisateurs sur TikTok, voir quelles vidéos ils ont supprimées, le contenu enregistré, les messages directs et les filtres ou sons préférés. Tout à portée d'un clic.

Il est temps de pirater TikTok utiliser votre créativitéet des outils numériques faciles d’accès. Vous atteindrez sûrement vos objectifs avec ces méthodes. En savoir plus

Vous pouvez pirater cette application où que vous soyez et sans délai. Il est désormais possible de lire toutes les conversations de la victime sans éveiller les soupçons, il suffit d'avoir l'élément secret: l'ingéniosité. En étant créatif et ingénieux, vous pouvez essayer différentes méthodes pour accéder au profil Messenger et le pirater.

Certaines stratégies populaires incluent: l'arnaque, le vol de connexions à partir du navigateur et les options de réinitialisation du mot de passe. Si vous souhaitez savoir comment faire, nous vous invitons à continuer la lecture. En savoir plus

Les codes de cryptage ou de vérification de bout en bout ne constitueront pas un obstacle au piratage de WhatsApp. Il vous suffit d'apprendre à utiliser certaines techniques importantes comme l'ingénierie sociale.

Cette méthode de manipulation sociale vous permettra de gagner la confiance de la victime afin de pouvoir voler le code de vérification et obtenir toutes ses informations WhatsApp.

De même, appliquez le Phishing pour voler les données des utilisateurs, à l’aide d’une fausse connexion, vous obtiendrez des données d’accès. Êtes-vous curieux d’apprendre comment pirater WhatsApp? Connaître toutes les stratégies pour y parvenir facilement et rapidement. En savoir plus

Pirater un compte Gmail C'est peut-être plus simple que vous ne le pensez, malgré d'éventuelles limitations telles que: la confidentialité de la boîte de réception ou le système d'IA pour lutter contre les attaques. Pour éviter une tentative de piratage frustrée, nous vous invitons à apprendre quelques stratégies.

Des outils tels que SCAM et les attaques par force brute évoluent parallèlement aux options de sécurité. Alors allez-y et apprenez comment pirater un compte Gmail gratuitement et en toute sécurité. En savoir plus

Vous êtes-vous déjà demandé ce que cachent les playlists secrètes ou les abonnements privés d'un utilisateur sur YouTube? On vous dit que vous pouvez désormais le découvrir avec notre guide pour pirater YouTube en 5 minutes.

Vous pouvez essayer les techniques de phishing jusqu'à l'ingénierie sociale, nous vous montrerons comment maîtriser les stratégies pour pirater YouTube. Imaginez pouvoir modifier les vidéos préférées d'une personne ou explorer son historique de visionnage en quelques étapes seulement. En savoir plus

Il est temps de pirater un compte Snapchat, et vous pouvez le faire en quelques minutes. Avec des méthodes simples telles que voler le mot de passe du gestionnaire Google, créer une arnaque et même s'appuyer sur l'intelligence artificielle, vous surmonterez la sécurité éphémère de cette plateforme.

Osez voir ce que les autres ont laissé derrière eux et entrez dans un monde de moments que personne ne peut plus voir, sauf vous. En savoir plus

Connaissez-vous une personne disposant d'un abonnement à cette application? Voulez-vous savoir ce qu’ils sont? Voir le contenu? Hacking OnlyFans est une solution à ce type de questions.

Violer ce type de comptes ne doit pas nécessairement être synonyme de difficulté ou de complexité, nous vous montrons des méthodes pour exécuter des attaques en quelques clics. Avec notre outil, vous pouvez contourner les barrières de confidentialité et accéder à tous les contenus et abonnements. En savoir plus

Voulez-vous pirater Kwai? Avec des outils comme SCAM, vous pouvez obtenir efficacement les données des utilisateurs. Nous vous apprendrons comment créer une campagne de Phishing rapide et réussie afin que vous puissiez accéder à tout ce qui est caché dans ces profils qui semblaient impénétrables.

Déverrouiller du contenu n'a jamais été aussi simple. Avec nos solutions, vous aurez accès aux secrets cachés avec une facilité surprenante. En savoir plus

Apprenez à pirater Telegram et découvrez des conversations caché, ainsi que des fichiers confidentiels et des messages supprimés, le tout sans éveiller les soupçons. Peu importe si vous n'avez jamais piraté auparavant, nous vous montrerons étape par étape comment devenir le maître des secrets sur Telegram.

Nous vous montrons les meilleurs outils tels que les fausses connexions, les attaques par force brute, le vol de connexion, entre autres. Lisez notre guide pour connaître étape par étape. En savoir plus

Pour pirater un compte Twitter (X), vous pouvez exécuter des attaques ciblées telles que des enregistreurs de frappe et des techniques de phishing. Avec notre aide, vous apprendrez à infiltrer des comptes et découvrirez ce que vos amis, votre famille ou vos connaissances pensent ou partagent réellement.

Nous allons vous donner les outils pour devenir un maître du hacking X. Nous vous rappelons qu'il n'est pas nécessaire d'être un grand expert en la matière, un simple accès à Internet suffit. En savoir plus

Il sera possible de pirater Skype écouter et visualiser les conversations/appels des utilisateurs ? En effet, vous pouvez avoir le contrôle du compte sans que la victime ne se méfie. Notre plateforme vous permettra d'accéder à des conversations confidentielles, des appels vidéo enregistrés et même des fichiers partagés dans des chats privés.

Vous n'avez pas besoin d'être un expert pour le faire, suivez simplement nos instructions et vous serez un peu plus près de connaître les secrets les mieux gardés de Skype. En savoir plus

Piratez votre compte Hotmail et Outlook pourrait vous donner accès à leurs engagements et à leurs détails intimes. Des attaques par force brute aux escroqueries spécialisées, vous aurez un accès complet aux e-mails privés, aux conversations clés et même aux pièces jointes qui n'auraient jamais dû voir le jour.

Notre guide vous guidera étape par étape tout au long du processus, et nous garantissons qu'à la fin, vous aurez entre vos mains la clé de ces secrets numériques que vous pensiez inaccessibles. En savoir plus

Ce n'est pas une crise de jalousie, c'est satisfaire la curiosité! Si vous soupçonnez que votre partenaire a un profil sur cette plateforme et que vous souhaitez savoir ce qu'il cache, alors il est temps de pirater son compte Tinder.

S'il s'agit d'une personne proche, vous pouvez utiliser des techniques d'ingénierie sociale pour gagner sa confiance et lui envoyer un faux identifiant capable de voler ses informations de connexion. De plus, en examinant l'historique de navigation de votre ordinateur, vous pouvez voler des cookies ou profiter de la session ouverte.

De nombreuses possibilités pour pirater Tinder, Découvrez toutes les méthodes dans notre guide étape par étape. En savoir plus

Pirater un email permet d'infiltrer la boîte de réception de la victime pour connaître ses activités, ses dossiers, ses contacts, ses horaires, entre autres. Pour pirater un email, il existe différentes méthodes comme les keyloggers pour enregistrer chaque touche de votre appareil, prendre des captures d'écran et voler votre mot de passe.

De même, il existe d'autres techniques avancées telles que l'envoi de SCAM, l'utilisation de l'intelligence artificielle ou des outils pour voler les cookies de connexion. Êtes-vous intéressé? Voir le pas à pas. En savoir plus

Nous vous apprenons à pirater un compte LinkedIn, révélant des contacts stratégiques, des opportunités d'emploi et des messages que personne d'autre ne devrait voir. Grâce à des techniques de phishing et d'ingénierie sociale, nous vous offrons la possibilité d'espionner la vie professionnelle de chacun, sans laisser de trace.

Lisez notre guide étape par étape pour pirater un profil LinkedIn en quelques minutes, nous vous promettons que cela vous sera utile. En savoir plus

Le téléphone portable nous accompagne partout et stocke beaucoup de données personnelles, imaginez tout ce que vous sauriez sur la victime en parvenant à pirater un téléphone portable, beaucoup, ¿vous ne trouvez pas? Heureusement, vous pouvez pirater leur appareil et découvrir: des photos, des vidéos et des messages.

De plus, les options de Google telles que Timeline sont utiles pour connaître les derniers mouvements ou itinéraires prévus de l'utilisateur. Avec cela, vous pouvez non seulement pirater, mais aussi espionner la vie quotidienne de votre victime. En savoir plus

Souhaitez-vous accéder à un réseau Wi-Fi privé sans connaître le mot de passe? Cela est plus facile qu'il n'y paraît grâce à notre outil en ligne pour pirater les réseaux Wi-Fi.

Nous vous proposons cependant un guide avec plusieurs méthodes alternatives pour décrypter le mot de passe d’un réseau Wi-Fi. En quelques minutes, vous pourrez accéder à Internet sans avoir besoin de connaître les réseaux sans fil ou les configurations avancées. En savoir plus

Nous vous montrons différentes manières de pirater un compte Pinterest, afin de voir les forums qui restent toujours privés. Vous n'avez pas besoin de connaître grand-chose en informatique ou en programmation, nous vous expliquerons étape par étape pour réussir.

Connaissez-vous les techniques de Phishing? Les arnaques ? Enregistreur de frappe? Une infinité de méthodes que nous avons décrites pour vous, afin que vous puissiez atteindre votre objectif : violer leur profil sur Pinterest. En savoir plus

Voulez-vous devenir un vrai hacker? Avant de faire le grand saut, il faut apprendre à marcher étape par étape. C'est précisément notre blog qui vous y aidera. Nous avons créé des articles et des guides informatifs pour que vous puissiez découvrir tout ce dont vous avez besoin pour pirater les réseaux sociaux et les plateformes numériques. En savoir plus

Pirater avec Pirater-fr.me

Êtes-vous prêt à vous lancer dans le hack d'un réseau social? Cette procédure est simple, vous n'avez besoin que d'une connexion internet et de votre téléphone portable ou ordinateur.

Avant de commencer, vous devez indiquer quel est votre objectif, c'est-à-dire quelle plateforme vous souhaitez violer et quel est l'utilisateur de la victime.

Une fois que vous l’avez en ligne de mire, suivez ces étapes:

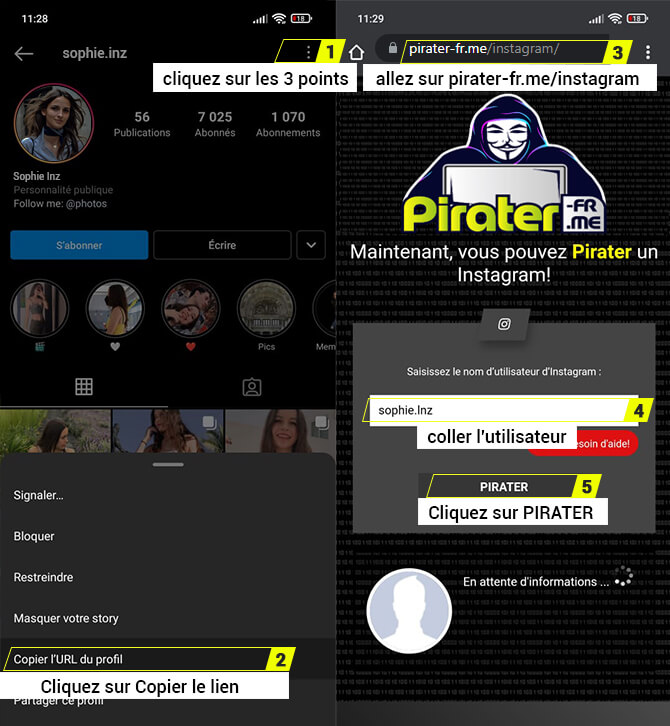

- Entrez dans le réseau social que vous souhaitez pirater puis localisez le profil de la personne que vous souhaitez pirater.

- Une fois votre compte ou profil localisé, copiez le nom d'utilisateur ou le lien de votre nom d'utilisateur.

- Alors dirigez-vous vers pirater-fr.me et dans la barre de recherche collez le lien de l'utilisateur que vous souhaitez pirater

- Cliquez sur hack et la page générera le mot de passe de l'utilisateur, le copiera puis saisira son profil avec son nom d'utilisateur et le mot de passe généré.

- Maintenant de Pirater.

Le système se mettra au travail, collectera des informations et lancera une série d'attaques pour deviner les données du compte.

Pirater avec exploits-fr.com

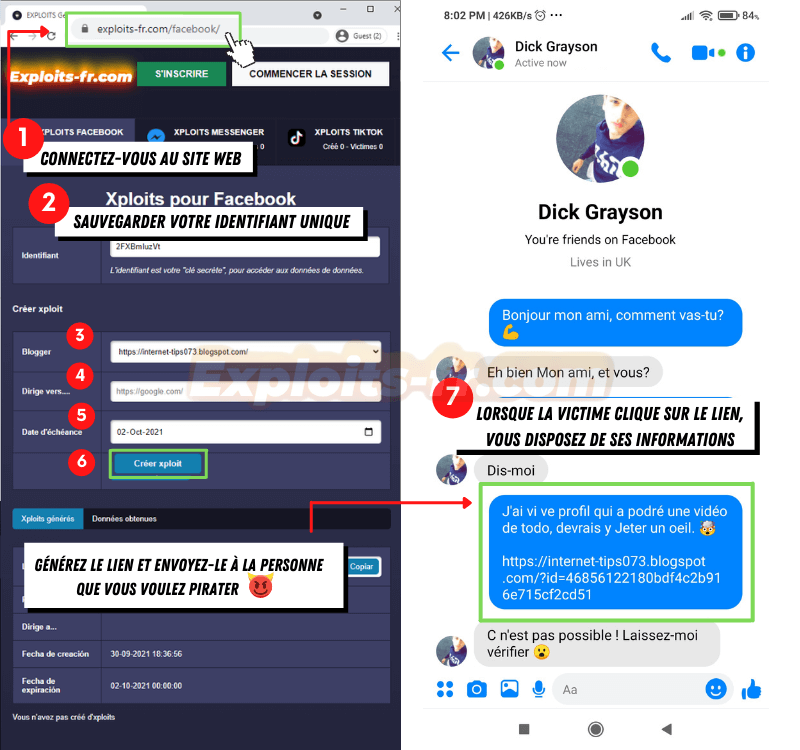

Souhaitez-vous connaître l’une des méthodes de piratage en ligne les plus populaires ? Nous vous présentons les Xploits, des programmes informatiques qui profitent des vulnérabilités du système pour accéder à des comptes ou à des informations de manière non autorisée.

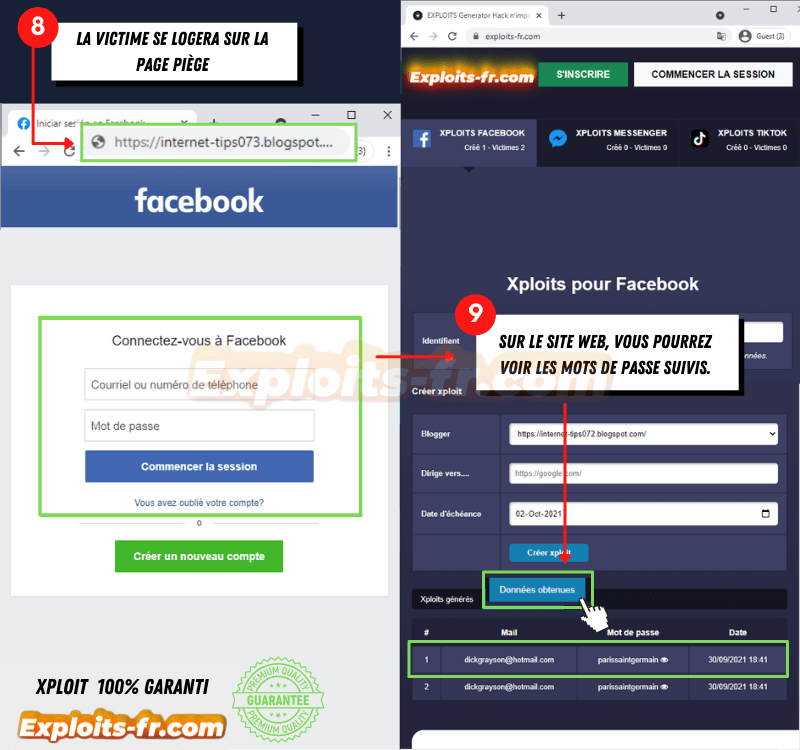

Ces programmes simulent des sites Web légitimes, tels que des réseaux sociaux ou des plateformes de messagerie, incitant les victimes à saisir leurs données et à pirater leur compte sans éveiller de soupçons.

Afin que vous compreniez mieux comment cela fonctionne, nous vous montrons les étapes suivantes:

- Pour commencer, allez sur https://exploits-fr.com/, inscrivez-vous ou connectez-vous.

- Dans la page, sélectionnez le réseau social que vous souhaitez pirater.

- Si vous ne vous connectez pas, lorsque vous sélectionnerez le réseau social, un identifiant unique sera généré. Enregistrez ce code car il vous permettra d’accéder aux résultats une fois que l’utilisateur tombera dans le piège.

- Personnalisez le lien, les utilisateurs premium peuvent choisir le Blogger, l'URL à rediriger et définir la date d'expiration.

- Cliquez sur le bouton "Créer une arnaque". Cela générera un lien unique que vous pourrez envoyer à votre cible.

L'astuce est de savoir comment envoyer le lien. Il est essentiel de l’accompagner d’un message convaincant, qui n’éveille pas les soupçons. Nous présentons quelques exemples efficaces de messages pour accrocher la victime :

- Ils ont changé votre mot de passe. Allez ici pour vérifier. [Lien de phishing]

- Regardez cette vidéo, il me semble que vous ressortez… [Link Phishing]

- Pouvez-vous m'aider dans ce concours, la vérité est que j'ai besoin de beaucoup de likes.[Link Phishing]

Il est important que le message soit suffisamment informel et digne de confiance pour empêcher la victime de penser qu'il s'agit d'un virus ou d'un lien suspect.

Une fois que la victime a saisi ses données dans le piège, retournez sur la plateforme sur laquelle vous avez créé l'arnaque pour afficher les mots de passe et autres informations pertinentes.

Si vous avez toujours voulu vous connecter à un compte Facebook pour voir des conversations privées, les arnaques sont une technique qui exploite les failles de sécurité du réseau social. Grâce à Xploits, vous pouvez pirater le compte de la victime, avoir un accès complet et sans éveiller de soupçons. En savoir plus

Voulez-vous voir des photos privées et des messages directs sur Instagram? Utiliser Xploits C'est une stratégie efficace. Ces attaques profitent des vulnérabilités de la plateforme pour pirater des comptes et obtenir facilement des informations confidentielles. En savoir plus

Prêt à connaître les brouillons, les vidéos cachées, les messages et les likes d'un utilisateur sur TikTok? Pirater ce réseau social est facile en utilisant Xploits. Ceux-ci fonctionnent en créant un faux lien qui imite la page de connexion, vous permettant de capturer les informations de connexion du compte cible et de visualiser des vidéos ou des messages cachés. En savoir plus

Avec Xploits, vous pouvez prendre le contrôle des comptes Messenger générer un lien qui imite la plateforme. En demandant à la victime de saisir ses informations d'identification, vous aurez un accès complet à ses discussions et contacts privés. En savoir plus

Pirater un compte Gmail à l’aide de cette technique peut paraître compliqué, mais une fois que l’on maîtrise la technique, c’est facile. Il utilise des techniques de phishing pour créer un faux site de connexion, sur lequel la victime saisit ses coordonnées et vous permet d'accéder à sa boîte de réception, ses contacts et ses fichiers importants. En savoir plus

De nombreux utilisateurs mentionnent que les comptes iCloud sont les plus difficiles à résoudre, mais il suffit d'appliquer la stratégie idéale. Si vous cherchez à accéder aux photos et fichiers stockés sur un compte iCloud, Xploits est un outil efficace pour surmonter les barrières de sécurité du système. En savoir plus

Vous êtes-vous déjà demandé quelles vidéos vos amis regardent en privé ou comment vous pourriez prendre le contrôle d'une chaîne YouTube? Xploits vous permet de saisir des comptes d'utilisateurs, ce qui facilite l'accès au contenu privé et la gestion des publications sans qu'ils s'en aperçoivent. En savoir plus

Si vous souhaitez regarder des diffusions privées ou accéder aux discussions sur Twitch, cette méthode peut être la clé. Cette technique vous permet d'infiltrer les comptes d'autres utilisateurs, vous donnant accès à des conversations privées et à des contenus exclusifs à leur insu. En savoir plus

Connu pour ses messages éphémères, Snapchat est vulnérable aux attaques Xploits. En utilisant le phishing, vous pouvez voler les identifiants de votre compte et accéder à des photos ou des vidéos qui devraient disparaître, en les gardant à votre disposition aussi longtemps que vous le souhaitez. En savoir plus

Souhaitez-vous avoir accès au contenu exclusif OnlyFans sans payer un seul centime? Avec Xploits, vous pouvez le faire. Ces outils profitent des failles de sécurité, vous permettant de parcourir des photos et des vidéos premium sans avoir besoin de vous abonner. Tout le contenu, sans limites. En savoir plus

Curieux de savoir quels secrets sont cachés dans vos DM? Avec l’aide de cette stratégie, vous pouvez vous faufiler dans des comptes Twitter, ouvrant ainsi les portes à des conversations privées et à des publications cachées. Un lien déguisé est tout ce dont vous avez besoin pour capturer vos informations d'identification et naviguer librement dans votre monde numérique. En savoir plus

Si vous avez déjà rêvé d'espionner les appels vidéo ou les discussions privées sur Skype, Xploits vous offre la clé. Avec une attaque de phishing bien exécutée, vous aurez un accès complet aux conversations et aux fichiers partagés, en surveillant tout dans l’ombre sans que personne ne le sache. En savoir plus

Avez-vous besoin de vous connecter à un compte Hotmail? Les arnaques simplifient les choses. Avec un faux lien qui imite la plateforme, vous pouvez facilement tromper votre cible pour qu'elle obtienne son email et son mot de passe, vous donnant ainsi un accès complet à tous ses emails et secrets. En savoir plus

Êtes-vous intéressé à explorer des vidéos et des messages privés sur Kwai? Avec cette méthode, vous pouvez créer SCAM pour capturer les informations d'identification d'un compte, c'est un processus simple et rapide. Entrez dans le monde caché de votre cible et explorez son contenu sans restrictions. En savoir plus

Les Xploits permettent d'exploiter les vulnérabilités de LinkedIn, infiltrer les comptes et accéder à toutes les informations professionnelles qu’ils cachent. Parfait pour révéler ces contacts et opportunités cachés. En savoir plus

Pirater avec le phishing

Le phishing est une tactique astucieuse qui repose sur la tromperie pour obtenir des informations confidentielles, telles que des mots de passe ou des données personnelles, en se faisant passer pour des sources fiables. Cette méthode exploite la confiance des gens en créant de fausses pages identiques aux vraies.

Le secret du succès réside dans la manipulation: L'attaquant envoie un lien à la victime, qui pourrait arriver par email, message ou réseaux sociaux, déguisé en alerte urgente ou en invitation alléchante.

Une fois que la victime saisit ses identifiants sur la page frauduleuse, l’attaquant a un accès direct au compte. Le succès du phishing dépend de la subtilité de la tromperie et de la créativité du pirate informatique. Avec ces recommandations, vous disposez déjà de tout ce dont vous avez besoin pour y parvenir.